El pasado 1 de febrero nuestro compañero Octavio Nieto-Taladriz impartió la conferencia en la Academia de las Ciencias y las Artes Militares (ACAMI) titulada “Prueba de concepto: Munición cooperativa, aspectos tecnológicos”.

Breve extracto:

Una de las principales labores de la Universidad es la de generar nuevas ideas y conceptos y en el caso específico de las tecnológicas, como la del conferenciante, ver cómo llegar a prototipos o productos mínimos viables (MVP). En este caso se presentará como idea la creación de una “red social” de munición autónoma en la que sus elementos colaboren para lograr uno o varios objetivos comunes.

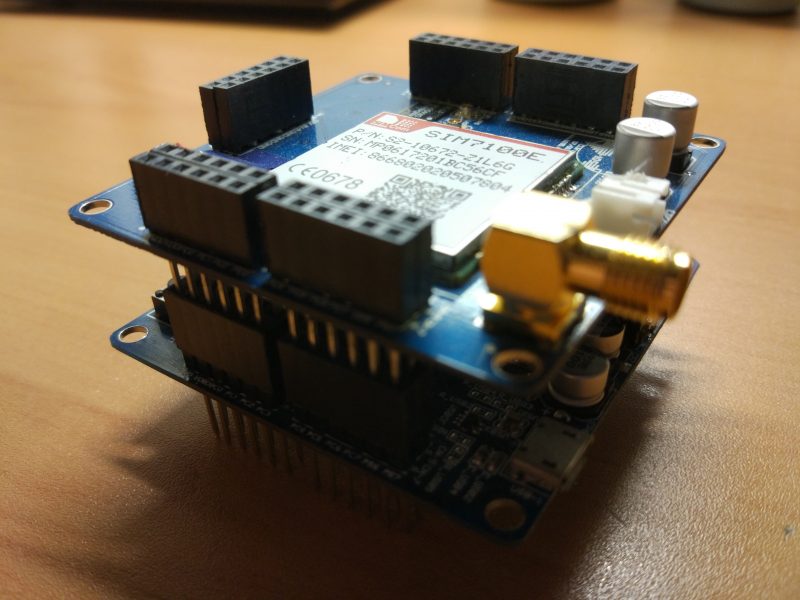

Para ello se partirá de dispositivos de munición básica convencional y sobre ella se incorporarán elementos que permiten la creación de un modelo de “red social”, todo ello bajo un punto de vista tecnológico y de industrialización. La parte de estrategias de colaboración, doctrina, ética y legalidad quedarán para un futuro evento de la ACAMI.

La grabación de la misma está disponible en el siguiente link: https://youtu.be/ykq-9FPBAJo